最恐マルウェア「EMOTET」

「EMOTET」ってお聞きしたことはございますでしょうか。

セキュリティもウィルスに関しては、なかなか表立ってニュースになることはありません。

しかし昨年11月、ニュース、新聞で「EMOTET」の記事が掲載されました。

今日本で非常に被害が拡大しています。

メールを主な感染経路とするマルウェア「EMOTET」

「EMOTET」の大きな特徴は以下3つです

・非常に高い感染力・拡散力

・複数のマルウェア(ウィルス)を感染させるプラットファーム

・感染先にあわせてアップデートされる

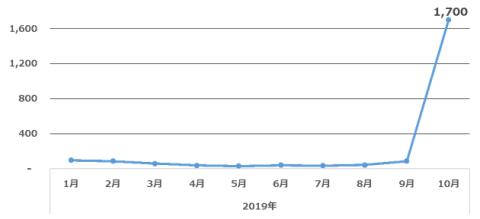

EMOTETは2014年から存在が確認されているマルウェアですが、明確に国内利用者を狙ったと言える攻撃は確認されていませんでした。

しかし2019年に入り、日本も本格的な攻撃対象に入ってきたものと考えられます。

実際、6月には東京都の医療関連組織におけるEMOTET感染による情報流出被害が公表されるなど、被害が表面化してきていました。

海外では一時、EMOTETのボットネットのC&Cサーバが休止していたことが観測されていましたが、8月末に活動を再開したことが確認されました。

EMOTETの感染の始まりは、メールに添付されたOfficeファイルです。

Officeのマクロ機能を使って、EMOTET本体となるファイルをC&Cサーバ(コマンド&コントロールサーバ)からダウンロードし、実行します。

感染元のパソコンから、メールアドレスやさまざまなWebサービスのアカウント情報、

パソコンに保存されているシステムのアカウント情報などを盗み出し、広範囲に渡って感染を広げようとします。

また、EMOTETは単体で感染することは多くありません。

なぜなら、EMOTETを介してさまざまなマルウェアを感染させるからです。

EMOTETの開発グループは、EMOTETを利用する他のサイバー犯罪グループからの2次的なペイロードを運ぶことで料金を徴収しており、

サイバー犯罪ビジネスとして成り立っています。

そのことからも、さまざまなマルウェアを感染させるプラットフォームとして機能してしまっているというわけですね。

|

| 図1:国内でのEMOTET検出台数推移 |

|

|

|

|

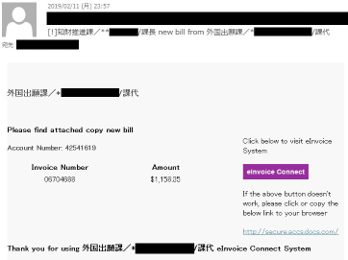

図2:件名と本文に日本語を含むEMOTETの

マルウェアスパムの例

(2019年2月確認)

|

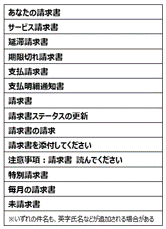

図3:4月に確認されたEMOTETの

マルウェアスパムで使用された

日本語件名の例

|

|

|

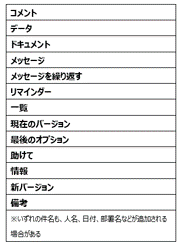

図4:9月以降に確認されたEMOTETのマルウェアスパムで使用された

日本語件名の例

|

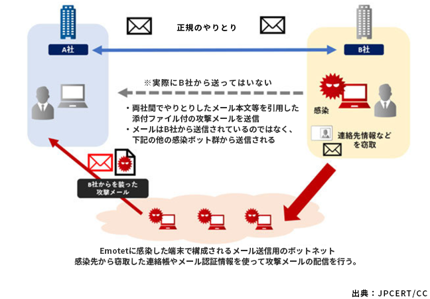

EMOTETを拡散させる攻撃メールでは、上記のような不特定多数に対するばらまき型のものとは別に、

感染環境から窃取したメールに対する返信の形でメール送信する手口がわかっています。

この場合、実際にメールをやり取りしている相手からの返信に見えるため、

被害に遭う可能性が高まる、非常に巧妙な手口と言えます。

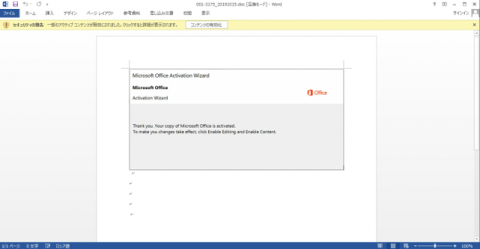

いずれの場合も攻撃メールにはWordのDOC形式の文書ファイルが添付されています。

このDOCファイルには不正マクロが含まれており、受信者が開いてしまうことによってEMOTETの感染に繋がる活動が開始されます。

|

| 図5:EMOTETを感染させるDOC文書の例(2019年10月確認 |

感染力の強さ

EMOTETは、非常に感染力・拡散力が高いマルウェアです。

感染したパソコンから、メールアドレスやWebサービスのログイン情報、社内ネットワークのログイン情報などを盗み出し、さらに感染源を広げようとします。

C&Cサーバと通信を行うことで、機能のアップデートができるため、C&Cサーバからダウンロードしたパスワードリストを使ったブルートフォース攻撃(総当たり攻撃)を実行した例も報告されています。

EMOTETの侵入以降の不正活動について以下の概要図にまとめました。

そしてさらに強力なマルウェアに感染されてしまうのも一つの特徴です。

現在のEMOTETは、EMOTET本体によって攻撃を行うというよりも、その他のさらに強力なマルウェアを感染させるプラットフォームとなっています。

2018年には、バンキングトロジャンであるTrickBotやQbotと一緒に配布されており、高度なランサムウェアの一種であるBitPaymerとの関連性が指摘されていました。

感染力・拡散力の高さとあわせて、強力なマルウェアに感染するリスクを高める点が、EMOTETの危険性といえるでしょう。

なかなか見つからない!!

EMOTETにはセキュリティ担当者から見つかりにくくする様々な工夫が施されています。

特に特徴的なのは、EMOTET本体には不正なコードを多く含まない点です。

EMOTET本体は他のマルウェアを感染させるプラットフォームとしての機能がメインであり、

情報窃取などの不正な動作をするモジュールを、攻撃者(ハッカー)が用意したサーバー(C&Cサーバー)からダウンロードし、活動します。

ダウンロードしたモジュールは、端末にファイルとして保存せずに

端末のメモリ上で動作させるファイルレスな仕組みも取り入れており、セキュリティ調査者から解析されにくい工夫がされているといえます。

そのため、気づかない間にネットワークに潜伏し、不正な活動を行っている恐れがあります。

被害に遭わないためには

EMOTETの攻撃は典型的なメール経由によるマルウェア感染と言えます。

まず、侵入経路となるメールとその添付ファイルについて正当性を判断し、不審なものは開かないようにする心がけが必要です。

ただしEMOTETでは返信型のような巧妙な騙しの手口もあるため、メールだけでは不審に気づけない場合もあると思われます。

もし、正規のメールと誤解して添付のDOCファイルを開いてしまった場合でも、Wordのマクロ機能が有効化されなければ不正活動は開始されません。

以下のようなコンテンツ有効化を確認する表示があった場合、一旦立ち止まり、

決して「コンテンツの有効化」ボタンは押さないでください。

一旦ファイルを閉じてから、メールとファイルの正当性を再確認してください。

現在のWordの設定ではマクロ機能は標準で無効になっていますが、上記のような確認メッセージが表示されるため、

「コンテンツの有効化」ボタンを押してしまうケースも少なくないものと考えられます。

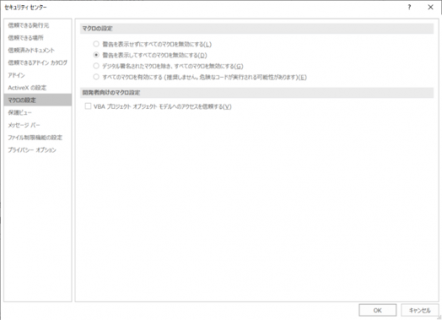

Officeのマクロ機能を悪用する攻撃はEMOTET 以外にも多く存在します。

マクロ機能を使用する必要がない場合には「警告を表示せずにすべてのマクロを無効にする」の設定に変更することも検討してください。

具体的な設定方法に関してはマイクロソフト社の情報を参照ください。

非常に猛威をふるっています。

特に2020年は、日本が世界的に大注目を浴びます。

ぜひ、セキュリティ対策を今一度ご確認いただき、対策をお願いいたします!

|

|

図7:Microsoft Officeの「セキュリティセンター」での

「マクロ設定」画面の例

|