マルウェア「EMOTET」を拡散するスパムメールが復活の兆し

JPCERTコーディネーションセンター(JPCERT/CC)は7月20日、マルウェア「EMOTET」の感染につながるメールが再び確認されているとして注意を呼びかけました。

『EMOTET』とは

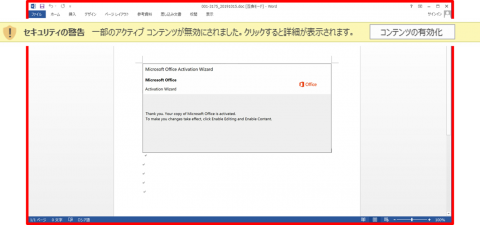

実在の組織や人物になりすましたメールなどにより拡散しているマルウェアです。メールには不正なOffice文書ファイルが添付されており、ファイルを開くと、マクロの有効化を促す内容が表示されます。

マクロを有効化(コンテンツの有効化)すると、EMOTETの感染につながります。

なお添付ファイルの代わりに、Office文書ファイルをダウンロードするリンクがメールに記載されている場合もあります。

感染すると

•情報漏えい、スパムメール送信の踏み台化、他のマルウェアの感染、などの被害が発生します

•組織のネットワーク内で感染拡大したり、最終的にランサムウェアなどを感染させられたりするケースもあります。

EMOTETの概要 遠隔操作が可能なボット型マルウェア

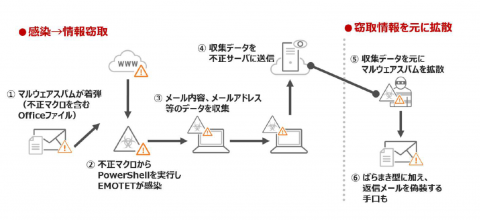

EMOTETの感染経路と手口

電子メール経由で拡散特に「返信型」に注意

•感染環境で窃取したメールに対し、「返信」や「転送」の形式で攻撃メールを送信する攻撃手法

•以前にやり取りしたメールの「返信」や「転送」として攻撃メールが来るので信用して開いてしまう可能性が高い

メールの添付ファイル、もしくは本文内のURLリンクからダウンロードされるOffice文書ファイルを開き、マクロを有効化してしまうと感染

被害に遭わないためには

1.不審なメールや添付ファイルを開かない

2.Officeのマクロ機能を「無効」にしておく

技術的対策

1.メール経由での侵入

マルウェア拡散メールの不正な添付ファイルや本文内の不正URLを検出

2.WEB経由からの侵入

マルウェア本体をダウンロードするための不正サイトをブロック

3.不正ファイルの検出

不正マクロを含むOffice文書ファイルやマルウェア本体を検出

最後に

新型コロナウィルス感染拡大の中、ハッカーの攻撃も増えております。

緊急事態宣言発出後に急遽テレワーク環境を構築したり、個人PCでテレワークを始めた会社も多いと思います。

『EMOTET』は実在する組織や人物になりまして、過去やり取りしたメールを引用するため

非常にたちが悪いウイルスです。

再度セキュリティを対策を見直しましょう。

出典

Is702